Albiriox: o novo malware Android que transforma seu celular no joystick dos golpistas

O celular virou banco, carteira, carteira de identidade, token e até corretora de investimentos. É ali que você acessa conta, paga boleto, acompanha criptomoedas, faz PIX e guarda seus aplicativos de compra. Justamente por isso, o Android virou um alvo preferencial dos criminosos digitais. A novidade da vez atende pelo nome de Albiriox, um malware avançado que não se limita a roubar senha: ele permite que o golpista use seu aparelho quase como se estivesse com o telefone na mão.

Albiriox começou a circular discretamente em fóruns fechados de crime digital em setembro de 2025, em uma espécie de “beta privado”. Pouco tempo depois, em outubro, passou a ser oferecido de forma mais ampla no submundo, já com estrutura de serviço profissional. Não é um reaproveitamento de trojan antigo; foi pensado desde o início para uma tendência cada vez mais comum nas fraudes modernas: o golpe feito diretamente dentro do seu próprio aparelho, o chamado On-Device Fraud.

De teste em fóruns fechados a negócio lucrativo por assinatura

Pesquisadores que analisaram o painel de controle, a documentação e as conversas em fóruns subterrâneos apontam, pelos indícios de linguagem, para grupos de fala russa por trás do Albiriox. Termos técnicos, gírias e até erros recorrentes aparecem repetidos nos materiais e nas conversas entre os operadores. Atribuição em cibersegurança nunca é matemática, mas o padrão linguístico é bem consistente.

No começo, o acesso ao Albiriox era restrito a um círculo pequeno de operadores “de confiança”. Quando os criadores perceberam que a ferramenta estava estável e lucrativa, partiram para o modelo Malware-as-a-Service (MaaS). Em vez de vender o código, eles alugam o acesso: por cerca de 650 dólares por mês, o criminoso tem direito a painel, infraestrutura, atualizações e suporte. Em outras palavras, o sujeito não precisa ser programador para aplicar golpes avançados no celular das vítimas; basta pagar a mensalidade e conectar o malware às campanhas de phishing que ele já faz.

O resultado é uma expansão rápida. As configurações do Albiriox já miram mais de 400 aplicativos de banco, investimento e criptomoedas ao redor do mundo. Há perfis específicos para diferentes países e instituições, e os clientes podem pedir suporte para novos apps e regiões. Cada vez que a base de assinantes cresce, aumenta também o alcance das campanhas.

Como o Albiriox assume o controle do seu Android

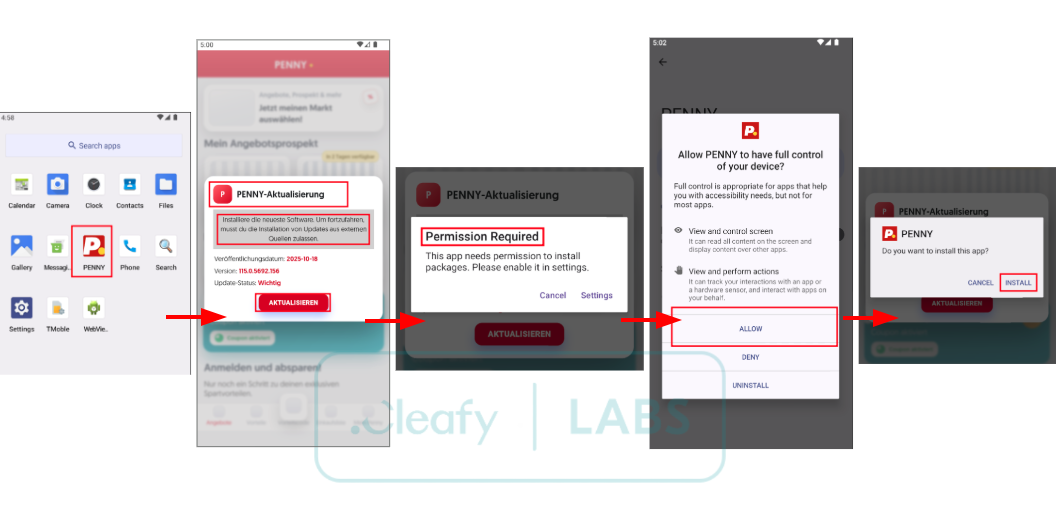

O coração do Albiriox é um módulo de acesso remoto que funciona como um VNC para Android: o operador vê a tela da vítima em tempo real e consegue interagir com o sistema. Para isso, o malware abusa das funções de Acessibilidade do Android, que foram criadas para facilitar o uso do aparelho por pessoas com deficiência, mas viraram um prato cheio para golpistas.

Depois que a vítima concede essas permissões – normalmente clicando em “Permitir” sem pensar duas vezes – o Albiriox passa a ler o que aparece na tela, simular toques, rolar listas, digitar campos, apertar botões de confirmação e navegar pelos aplicativos de banco, corretoras e carteiras de cripto. Tudo isso dentro da sessão legítima do usuário, sem precisar derrubar senha ou contorno de geolocalização.

Do ponto de vista do banco, a movimentação parece totalmente normal: é o mesmo aparelho, no mesmo local, usando o mesmo app de sempre. O sistema antifraude enxerga apenas um cliente mexendo na própria conta. Enquanto isso, o operador do golpe está iniciando transferências, cadastrando novos destinatários e até alterando configurações de segurança. Para deixar tudo mais discreto, o Albiriox ainda consegue exibir uma tela preta ou falsa, dando a impressão de que o celular travou ou está apagado, enquanto o crime acontece por trás.

O truque começa antes: links falsos, apps fakes e muita conversa fiada

Nenhum malware aparece no seu Android por teletransporte. O ponto fraco, quase sempre, é o usuário sendo convencido a instalar alguma coisa. As campanhas associadas ao Albiriox seguem o roteiro clássico da engenharia social: SMS, mensagens em WhatsApp e Telegram, e-mails alarmistas. O conteúdo varia: aviso de entrega, atualização urgente do banco, promoção de supermercado, “aplicativo oficial de cashback”, cupom de viagem e por aí vai.

O detalhe é que a tal “loja” linkada não é a Google Play real, mas uma página clonada, que imita com perfeição layout, logotipo e avaliações. Em um caso observado na Áustria, criminosos se passaram por uma grande rede de supermercados e criaram uma página que parecia a ficha oficial do aplicativo de fidelidade. Ao tocar em “Instalar”, o usuário não baixava o app do mercado, e sim um dropper – um primeiro aplicativo usado só para trazer o Albiriox escondido, alguns passos depois.

Esse tipo de golpe pega em cheio o perfil que adora instalar qualquer app de desconto, milhas ou cupom que chega nos grupos de família. Mas até quem se considera “paranoico” pode cair, se a mensagem aparentemente vier do próprio banco ou de um serviço que realmente usa no dia a dia. Basta uma distração, um toque no link errado e alguns segundos apertando “Aceitar” em permissões que ninguém lê.

Por que o básico já não basta para se defender

Ferramentas como o Google Play Protect continuam importantes e conseguem barrar uma boa quantidade de ameaças conhecidas. O problema é que, no caso de projetos como o Albiriox, o jogo é de gato e rato: os autores alteram o código com frequência, mudam o nome do pacote, usam camadas de ofuscação e dividem a carga maliciosa em mais de um app para dificultar detecção e análise.

Além disso, a lógica do On-Device Fraud muda as regras do jogo. Conselhos clássicos – não passar senha para ninguém, não enviar código de SMS – continuam válidos, mas já não cobrem todo o risco. Se o golpista já está dentro do seu aparelho, enxergando a tela e apertando os botões como se fosse você, ele não precisa descobrir sua senha; basta aproveitar a sessão ativa para agir como um “você do mal”. É por isso que esse tipo de ameaça assusta tanto especialistas.

Há saída: hábitos que realmente fazem diferença

A boa notícia é que o usuário comum ainda tem bastante poder na mão. O primeiro filtro é óbvio, mas muita gente ignora: não instale aplicativos a partir de links recebidos em SMS, WhatsApp ou e-mail, por mais legítimos que pareçam. Se o banco, o mercado ou a loja são reais, o app oficial estará na loja oficial. É sempre mais seguro abrir a Google Play e buscar o nome manualmente do que confiar em um link encurtado.

Ao encontrar o app, vale gastar alguns segundos analisando a ficha: quem é o desenvolvedor, qual é a data de publicação, quantos downloads existem, como são os comentários recentes. Um aplicativo que diz ser de um banco gigante, mas foi publicado há poucos dias por uma empresa desconhecida e tem meia dúzia de instalações, merece desconfiança imediata.

Outro ponto crítico são as permissões. Um app de promoção ou de fidelidade não deveria pedir acesso a SMS, leitura de notificações, serviços de acessibilidade ou controle total do aparelho. Se a instalação só avança se você aceitar tudo isso, é um excelente motivo para cancelar. Muitos ataques acontecem menos por “falha do Android” e mais por pressa e preguiça de ler o que está sendo autorizado.

Nos apps financeiros e de cripto, ative autenticação em duas etapas sempre que possível, dando preferência para apps autenticadores ou chaves físicas, e não apenas SMS. Sozinha, a 2FA não bloqueia todas as formas de On-Device Fraud, mas torna o trabalho do criminoso muito mais complexo, especialmente em ataques automatizados e em massa.

Complemente isso mantendo o Android, o Google Play Services e seus apps de banco sempre atualizados. Atualizações fecham brechas que malwares como o Albiriox adoram explorar. Um bom app de segurança móvel, de fornecedor confiável, também ajuda a flagrar instaladores suspeitos e aplicativos com permissões exageradas.

Como perceber que algo já pode estar errado

Mesmo pessoas cuidadosas podem escorregar um dia. Por isso, vale fazer uma “auditoria” no próprio celular de tempos em tempos. Dê uma olhada na lista de aplicativos instalados e desconfie de nomes genéricos como “Security”, “Optimizer”, “System Tool”, “Update Service” ou qualquer coisa que você não se lembra de ter instalado.

Em seguida, cheque quais apps têm acesso às funções de Acessibilidade e à permissão de aparecer sobre outros aplicativos. Se aparecer algo estranho ou pouco usado com esses poderes, revogue as permissões na hora e, em caso de dúvida, desinstale. Se a suspeita for forte – tela apagando sozinha, ações estranhas em apps de banco – vale rodar uma varredura com um antivírus confiável e, principalmente, ligar para o banco usando um canal oficial para avisar do risco antes que o golpe se concretize.

Android e segurança: nem apocalipse, nem conto de fadas

Em discussões sobre esse tipo de ameaça, sempre aparece alguém dizendo algo como: “Por isso eu sou velho e não instalo nada no telefone”. A ironia é que esse comportamento “careta” costuma ser um dos mais seguros: poucos apps, todos de marcas grandes, baixados só da loja oficial. É chato, mas funciona.

Sim, o Android é um alvo gigante: bilhões de aparelhos, dezenas de fabricantes, níveis diferentes de atualização. Isso atrai criminosos e incentiva projetos complexos como o Albiriox. Mas isso não significa que a plataforma seja automaticamente insegura. Na maioria dos casos, o elo fraco continua sendo o mesmo: a pessoa que, com pressa, confia em qualquer link e aceita qualquer permissão.

Se você se acostumar a instalar apenas aplicativos oficiais, desconfiar de mensagens dramáticas pedindo para clicar “agora”, manter o sistema em dia e olhar com carinho para as permissões de Acessibilidade, já estará mais protegido do que boa parte dos usuários. O Albiriox é um baita alerta sobre até onde os golpistas estão dispostos a ir, mas não é um veredito de que “Android é perda total”.

Um pouco de desconfiança saudável, menos cliques por impulso e a pergunta recorrente “eu realmente preciso desse app?” já colocam seu celular em outro patamar de segurança. Assim ele continua sendo seu aliado no banco, nas compras e nos investimentos – e não um controle remoto sofisticado nas mãos de quem quer esvaziar sua conta.